Die Annahme „Data is the new oil“ bewirkt, dass stetig neue Industrie 4.0-Technologien zur Nutzung von Daten entwickelt werden, wie Big Data, Machine Learning, Data Mining und viele mehr. Innovative datenbasierte Lösungen können viele Mehrwerte generieren, dafür ist IIoT Security bei der Umsetzung aber unabdingbar.

Immer mehr Vernetzung, immer mehr (nutzbare) Daten

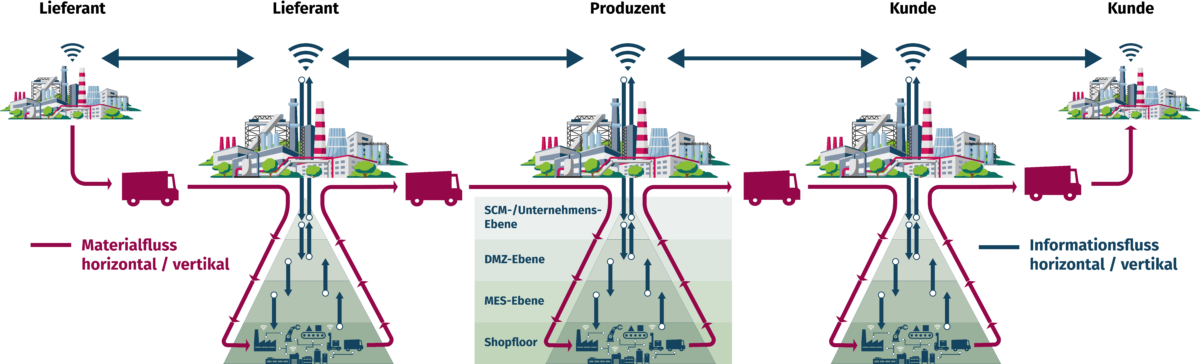

Umfangreiche Datenflüsse gibt es nicht nur zwischen verschiedenen Ebenen in einem Unternehmen, beispielsweise wenn ein ERP-System (Enterprise Ressource Planning) für die Planung und Steuerung der Ressourcen auf Anlagendaten auf die Feldebene zugreift. In komplexen vernetzten Lieferketten entstehen permanent riesige Datenströme entlang des Materialflusses zwischen Produzenten, Lieferanten, Dienstleistern und Kunden.

Daten, die im industriellen Prozess anfallen, können viele Mehrwerte für Betreiber liefern. Die Voraussetzung ist, dass der Zweck für ihre Erhebung und für ihre Auswertung klar definiert ist. Außerdem müssen innovative Lösungen inklusive wirksamer Security ins Betreibernetz kommen.

Was ist das IIoT?

Der Begriff Industrial Internet of Things bezeichnet eine Basistechnologie der Industrie 4.0, die ein großes Potenzial für zahlreiche Anwendung in Industrieumgebungen hat. IIoT steht für vernetzte cyber-physische Industriesysteme, die über intelligente Sensoren verfügen und betriebsrelevante Daten über das Internet empfangen und übertragen können.

Im IIoT werden riesige Datenmengen in Echtzeit verarbeitet und in Rechenzentren analysiert, um sie applikationsspezifisch nutzbar zu machen.

Der Nutzen aus IIoT-Lösungen

Durch IIoT ergibt sich ein schier endloses Feld von nutzbringenden Anwendungen im Automationsumfeld und entsprechend viele Lösungen, beispielsweise für die Optimierung der Produktions- und Ressourcenplanung.

Am Beispiel des Bereichs Instandhaltung zeigt sich der konkrete Nutzen: Eine Auswertung der relevanten Daten zeigt den echten Zustand einer Anlage und darauf können angemessen Reaktionen erfolgen. Das macht Instandhaltungsmaßnahmen nachhaltiger und es wird möglich, sowohl Wartungszyklen als auch die Wartungszeitplanung zu optimieren.

Trendthemen für IIoT-Anwendungen

Die Nutzung von Daten verspricht in vielen Bereichen Optimierungspotential, das Aufwand und Kosten spart und dadurch das Unternehmensergebnis positiv beeinflusst. Wohin der Trend geht, zeigen folgende Beispiele:

Digital Twin

Das Ziel ist die softwarebasierte Abbildung eines physischen Prozesses einer Anlage oder einer Maschine für die Qualitätssicherung oder für das Change-Management. Dabei fungiert der digitale Zwilling als Testumgebung. Erst dann, wenn die gewünschten Ergebnisse am Software-Modell erreicht und erfolgreich getestet sind, wird die Anpassung an der physikalischen Anlage durchgeführt. Dadurch können Aufwände und Stillstände an der produktiven Anlage vermieden werden.

Augmented Reality

Informationen werden beispielsweise über Datenbrillen für Mitarbeiter im Betrieb verfügbar gemacht und der Wirkungsbereich in der Werkhalle erweitert.

Bidirektionale Cloudanbindungen

Industrie 4.0-Anwendungen wie ein Digital Twin oder Lösungen für Process Anomaly Detection können in der Cloud platziert sein, aber sie empfangen nicht nur Daten, sondern geben aufbereitete Daten wieder in die Industrieumgebung zurück und nehmen teilweise selbständig Änderungen vor.

Predictive Maintenance

Mit Hilfe einer Zustandsüberwachung der Maschinen wird Wartung bei Predictive-Maintenance-Lösungen vorausschauend geplant und durchgeführt. Dadurch sollen kostenintensive Störungen oder Ausfälle im Anlagenbetrieb vermieden werden. Die Durchführung von Wartung kann bedarfsgerecht erfolgen, was in vielen Bereichen sinnvoller ist, als Wartung in definierten zeitlichen Intervallen durchzuführen.

Die innovativen Technologien bringen aber nicht nur Mehrwerte, sondern auch Risiken. Die neuen Rahmenbedingungen im OT-Bereich bedeuten eine massive Erweiterung der Angriffsoberfläche und erfordern eine umfassende Security-Betrachtung, in die wir im Verlauf noch einsteigen.

Schauen wir uns zunächst den Markt an, der sich rund um die Nutzung von Daten aus Automationsumgebungen gebildet hat.

Neue Geschäftsmodelle durch IIoT

Die Geschäftsidee ist für unterschiedliche Anbieter interessant:

Hersteller, die bereits ein Produkt verkaufen, können zusätzliche Geschäftsmodelle entwickeln und über Services Ihr Umsatzpotential steigern. So kann ein Hersteller beispielsweise nicht nur ein Förderband an den Betreiber eines Zementwerks verkaufen, sondern auch die Verfügbarkeit des Förderbandes. Dafür muss er Betriebsdaten des Förderbandes sammeln und analysieren, um zu bewerten, wann der Zustand des Förderbandes eine (Fern-)Wartung erforderlich macht, damit die Anlage durchgehend verfügbar bleibt.

Daneben gibt es Anbieter, die sich auf die reine Datenverarbeitung und Informationsgewinnung spezialisiert haben. Dabei werden Sensoren angebunden, Datenauswertungen beispielsweise in der Cloud durchgeführt und die Lösung als Anwendung bereitgestellt. Gängige Einsatzszenarien gibt es in der Logistik, im Ersatzteilmanagement, im Update-Management und in vielen anderen Bereichen.

IIoT-Lösungen können als System inklusive Hardware-Komponenten gekauft und in ein Betreibernetzwerk integriert oder im Rahmen einer Dienstleistung bezogen werden. Bei DaaS– (Data as a Service) und SaaS– (Software as a Service) Modellen werden Daten, die Software oder die Anwendung auf einer Plattform zur Verfügung gestellt und leistungsbezogen abgerechnet.

Die Rolle der IIoT Devices und ihre Grenzen

Um Daten für anwendungsspezifische Lösungen gewinnen zu können, werden IIoT Devices in Industriekomponenten oder Anlagen verbaut. IIoT Devices sind Sensorsysteme, die Daten erfassen, vorverarbeiten und an ein übergeordnetes System im lokalen Rechenzentrum oder in einer Cloud weiterleiten. Dort finden Auswertungen statt, die beispielsweise die Bewertung eines Zustands oder einer Entwicklung ermöglichen. IIoT-Geräte verfügen selbst über wenig Speicher- und Rechenleistung, für die Datenauswertung ist deswegen ein Transfer von der OT-Umgebung in eine IT-Umgebung erforderlich.

Wem gehören Daten?

Für IIoT-Lösungen verbaut der Hersteller oder der Lösungsanbieter in einer Anlage Sensor-Systeme, um Daten zu erfassen, die im produktiven Betrieb seines Kunden entstehen. Ein berechtigtes Interesse an den Daten besteht auf beiden Seiten:

- beim Betreiber, dessen Anlagen die Daten erzeugen und der die Anlagenverfügbarkeit gesichert sehen will. Betreiber möchten interne Daten ohne Kontrolle nicht nach extern geben. Daten aus dem produktiven Betrieb sind aufschlussreich für Mitbewerber, die potenziell beim selben Lieferanten Lösungen kaufen.

- beim Hersteller bzw. Lösungsanbieter, der über die IIoT Devices die Daten sammelt, die Grundlage seines Geschäftsmodells sind. Aus den Betriebsdaten können auch Rückschlüsse zum Umfang der Nutzung einer Maschine oder Anlage gezogen und ein Bezug zu vertraglichen Vereinbarungen wie der nutzungsbasierten Zahlung oder Gewährleistungsaspekte gezogen werden.

Wem die Daten gehören, das ist gesetzlich nicht geregelt. Betreiber und Hersteller oder IIoT-Lösungsanbieter sollten dafür individuelle Vereinbarungen treffen.

- Eine dritte Partei ist immer ebenfalls mit im Spiel: Angreifer, die erbeutete Daten nutzen, um daraus Ransomware-Fälle zu konstruieren. Auch wenn nicht zielgerichtet spezielle Daten abgegriffen werden, allein die Drohung der Veröffentlichung einer großen Datenmenge erzeugt beim Betreiber einen entsprechenden Handlungsdruck.

Herausforderungen für die OT

Das IIoT bringt für die Netzwerkinfrastruktur zahlreiche Veränderungen, die Anpassungen hinsichtlich der Architektur erforderlich machen. Dabei sollten Security-Aspekte entsprechend berücksichtig werden.

Zunehmende Komplexität

IIoT findet bei einem hohen Vernetzungsgrad in komplexen Supply Chains statt und nutzt eine Vielzahl neuer webbasierte Applikationen in allen Ebenen eines Unternehmensnetzwerks.

Die enorme Zunahme der Datenmenge erfordert große Bandbreiten für die Übertragung und hohe Rechenleistungen für die Verarbeitung. Durch die Vielzahl vernetzter Sensoren und Webapplikationen entstehen zusätzliche Übertragungswege und eine Vielzahl neuer Schnittstellen, die abgesichert werden müssen.

Internetbasierte industrielle Kommunikation

Bevor internetbasierte Technologien Einzug ins Automationsumfeld hielten, fand industrielle Kommunikation zwischen Feldgeräten und Steuerungen über Industrieprotokolle statt. Dadurch war eine schnelle und zuverlässige Kommunikation zwischen den Netzwerkteilnehmern gewährleistet.

Die Digitalisierung bewirkt eine noch immer andauernde Transformation hin zu internetbasierten Protokollen. Vormals geschlossene Maschinennetzwerke werden geöffnet und mehr Kommunikation findet statt, was dazu führt, dass mehr Einfallstore und Schwachstellen entstehen. Zur Absicherung ist daher eine Anpassung der Netzwerkarchitektur und ein neuer Umgang mit den Protokollen erforderlich. Dazu gehört beispielsweise, dass Übergabepunkte für die Kommunikation, Daten und Informationen sowie Authentifizierungsmechanismen auf Netzwerkebene definiert werden.

Veränderte Datenströme und mehr Applikationen

Datenströme verlaufen nicht mehr unidirektional von der Feldebene nach oben, sondern werden durch das gesamte Netzwerk durch alle Ebenen geleitet.

Neue Applikationen beispielsweise für KI (Künstliche Intelligenz) und Machine Learning werden in das Anlagennetz eingebettet, um Algorithmen aus den Betriebsdaten zu entwickeln und Prozesse und Entscheidungen zu unterstützen.

Edge-Computing und die Cloud

IIoT ist auf Echtzeitdaten angewiesen, um Prozesse exakt steuern zu können. Daher müssen Daten dort verarbeitet werden, wo sie entstehen, am Sensor im Shopfloor. Dafür kommt Edge-Computing zum Einsatz. Edge-Computing funktioniert zwischen der IIoT-Sensorik, wo große Datenmengen sortiert werden, aber verhältnismäßig wenig Rechenleistung verfügbar ist, und einem Rechenzentrum, an das über Edge-Gateways relevante Daten zur Weiterverarbeitung übertragen werden. Edges sind sensible Bereiche an den Endpunkten des Netzwerks, für die die Netzwerkarchitektur entsprechende Zonierungen vorsehen muss.

Die Nutzung einer dezentralen Cloud für die Datenanalyse bietet eine wesentlich größere Rechenleistung als lokale Rechenzentren. Allerdings entstehen bei der Datenübertragung über das Internet und durch die Cloud-Dienste Sicherheitsrisiken. Diese kommen beim Transfer von Daten aus der Cloud wieder zurück in sensible OT-Bereiche besonders zu Tragen (Bidirektionale Cloud).

Langer Lebenszyklus

Im OT-Umfeld haben wir es mit sehr langen Lebensspannen der Maschinen und Anlagen zu tun. Die Risiken, die sich für die Anlagen durch IIoT und die Zunahme der Komplexität im Betrieb ergeben, müssen für alle OT-Assets über den gesamten Lebenszyklus hindurch eingeschätzt und im Rahmen eines Security-Konzepts betrachtet werden.

Weil Brownfield-Anlagen eine besondere Rolle beispielsweise im Update- & Patchmanagement einnehmen, sind diese Anlagen durch ein umfassendes Monitoring und entsprechende Security-Maßnahmen abzusichern.

Die Anlagenverfügbarkeit ist nicht nur durch potenzielle Cyberangriffe gefährdet, sondern auch durch Bedienfehler oder Fehlkonfigurationen, die mit zunehmender Komplexität ein wachsendes Risiko darstellen.

Dazu gehört auch, spezifisches Know-how in der OT aufzubauen, um den Betrieb der IT-Komponenten des IIoT professionell umsetzen zu können. Eine gute Kommunikation und ein aktiver Wissenstransfer zwischen IT und OT ist dafür die ideale Grundlage.

Security für IIoT: Die Rolle der Hersteller und Betreiber

Die IT-Infrastrukturen in OT-Bereichen und damit die Kernprozesse eines Unternehmens abzusichern, das ist eine umfassende Gemeinschaftsaufgabe.

Wie Betreiber Security etablieren

Aus Betreibersicht sind Safety und Anlagenverfügbarkeit oberste Schutzziele, an denen sich ein ganzheitliches Schutzkonzept mit einzelnen Security-Maßnahmen ausrichtet.

Wirksame Security wird durch eine Professionalisierung des IT-Betriebs in der OT erreicht. Dazu gehört eine Netzwerkarchitektur, die auf die individuellen Anforderungen des Betriebs abgestimmt ist und ein Asset-Management, das die OT-Assets über den gesamten Lebenszyklus hindurch verwaltet und Transparenz bringt.

Security heißt auch organisatorische Maßnahmen umzusetzen, Prozesse und Verantwortungen zu definieren, verbindliche Handlungsanweisungen für das Betriebspersonal vorzugeben und die Awareness für Security-Risiken bei Mitarbeitern zu fördern.

Technische Schutzmaßnahmen sollten als mehrstufiges Schutzkonzept (Defense in Depth) nach der IEC 62443 implementiert werden, damit das Netzwerk auch beim Ausfall einer einzelnen Maßnahme geschützt bleibt.

Ein wichtiger Ansatz für IIoT-Security ist die Vorgabe von Security-Anforderungen an die Hersteller oder Lösungsanbieter. Schon heute beinhalten die meisten Ausschreibungen Security-Vorgaben. Die Auftragsvergabe hängt beispielsweise auch ab von Security by Design, sichere Produktentwicklungsprozesse nach der IEC 62443 oder Ressourcen für ein kompetentes Management von Sicherheitslücken.

Die Rolle der Hersteller und Lösungsanbieter

Sichere Produkte sind die Grundlage für den Erfolg des Geschäftsmodells, nicht nur weil Security-by-Design in globalisierten Märkten mit vernetzen Lieferketten immer mehr gefordert und über Regularien durchgesetzt wird. Sicherheitsvorfälle, die ein Produkt verursacht, können für Hersteller weitreichende Folgen nicht nur in finanzieller Hinsicht haben.

IIoT Security ist ein umfassender Prozess, den die IEC 62443 auch für die Rolle des Herstellers definiert.

Sichere Produkte und Produktenwicklungsprozesse

Für ein neues datenbasiertes Servicemodell soll oftmals aus einem bestehenden (sicheren) Produkt ein IIoT-Produkt werden. Das bringt Herausforderungen für die Produktenwicklung mit sich. Die Notwendigkeit neue unbekannte Komponenten zu integrieren, wie beispielsweise WLAN-Module, kann den Engineering-Aufwand signifikant erhöhen. Das ist vor allem der Fall, wenn das nötige Know-how nicht von Haus aus bei Ihren Ingenieuren verfügbar ist. Mit zugekauften Komponenten, wird nicht nur deren Funktionalität integriert, sondern auch unbekannte Schwachstellen. Deswegen sind agile Entwicklungsprozesse und ausreichende Tests externer Komponenten notwendig.

Ein wichtiger Punkt ist dabei auch eine IIoT-taugliche Updatestrategie und Updateprozesse, die für eine zeitnahe Abstimmung von verfügbaren Updates für verbaute Komponenten und eigener Updates sorgen.

Es kann hilfreich sein, sich für die erforderliche Anpassung der Entwicklungsprozesse externe Unterstützung zu holen und damit von der Erfahrung aus anderen Unternehmen und einem Blick von außen zu profitieren.

Geplante Markteinführungen können Zeitdruck erzeugen, den Vertrieb und Produktmanagement in die Entwicklungsabteilung tragen. Product Security sollte aber im Ressourcenwettstreit nicht hinter Aspekten der Funktionalität zurückstehen, weil die Aufwände für die Behebung von Sicherheitslücken immer weiter anwachsen, je später im Produktlebenszyklus sie anfallen.

Marktanforderung für Security-Kompetenz erfüllen

Experten-Notfall-Reaktionsteams, die auf Sicherheitslücken im Produkt adäquat reagieren und im Fall von Sicherheitsvorfällen handlungsfähig sind, werden in vielen Wirtschaftszweigen zunehmend zur Marktanforderung . Mit dem Aufbau eines PSIRT (Product Security Incident Response Team) oder eines CERT (Computer Emergency Response Team) können Hersteller diese Marktanforderung erfüllen. Das erzeugt Vertrauen im Markt und stärkt die Wettbewerbsfähigkeit eines Unternehmens.

Dass Security mit finanziellem Aufwand verbunden ist, das versteht sich von selbst. Die Kosten fließen in das IIoT-Produkt ein, damit ein IIoT-Business-Modell funktionieren kann.

Praxis-Tipps für die Umsetzung von IIoT Security

Der Erfolg innovativer datenbasierter IIoT-Geschäftsmodelle basiert auf einen echten Mehrwert für Betreiber ebenso wie auf einem nachhaltigen und sicheren Betrieb der Applikation.

Erste Schritte, wie Betreiber IIoT Security umsetzen

- Klären Sie, für welchen konkreten Zweck Sie Daten sammeln und auswerten möchten und wozu Sie die Lösung einsetzen werden.

- Identifizieren Sie die Systeme, die von der Integration der Applikation betroffen sein werden und verschaffen Sie sich einen Überblick über verbaute Hardware-Komponenten und eingesetzte Software.

Dafür eignet sich ein Asset-Inventar, das die im Betrieb befindlichen Unternehmenswerte und ihren Zustand listet. - Führen Sie Risikoanalysen durch und leiten Sie davon Maßnahmen zur Sicherung Ihrer Kernprozesse ab.

Es gibt Best Practices und Referenzarchitekturen, wie beispielsweise in den Empfehlungen der ENISA (European Union Agency for Cybersecurity), die eine gute Orientierung bieten. - Kommunizieren Sie Ihre Security-Anforderung an Hersteller und Lösungsanbieter.

Erste Schritte für Hersteller und Lösungsanbieter

- Verankern Sie Produktsicherheit und seine Bedeutung für die Wettbewerbsfähigkeit in ihrem Unternehmen. Bilden Sie interdisziplinäre Teams, die alle betroffenen Bereiche dafür zusammenbringen. Angesichts der Entwicklungen in der Regulierung, die auch Hersteller betrifft, sollte das Thema priorisiert werden.

- Der Aufbau eines PSIRT startet mit kleinen Schritten und einem überschaubaren Aufwand. Wichtig ist, jetzt damit anzufangen!

- Sorgen Sie dafür, dass Ihr Entwicklungsteam das erforderliche Know-how aufbauen und halten kann. Ihre Experten sollten die Relevanz bestehender Sicherheitslücken in zugekauften Komponenten bewerten können, und zwar für bestehende und neue Angriffsarten.

Im Interview, das ich mit Mirko Ross, CEO der asvin GmbH, geführt habe, vertiefen wir einzelne Punkte dieses komplexen Themas. Die Aufzeichnung des Interviews finden Sie hier:

Fazit

Relevante Daten aus Automationsumgebungen zu sammeln und zu nutzen macht Sinn, wenn der Anwendungsfall und die Zielsetzung klar sind.

IIoT-Lösungen bringen Betreibern und Anbietern gleichermaßen Mehrwerte. Die Implementierung von Security für IIoT ist angesichts der wachsenden Komplexität unerlässlich. Es geht um eine Gemeinschaftsaufgabe. Jeder muss seinen Anteil leisten und wird nicht zuletzt durch neue Vorgaben in der Regulierung dazu verpflichtet werden.

Der Industrial Security Guide zum schnellen Einstieg

CEO & Founder

Industrie 4.0, Digitalisierung u. steigende Vernetzung. Die OT- und OT-Security Welt wächst stetig weiter, da ist ein schneller Einstieg manchmal sehr schwer.

Aus diesem Grund haben haben wir einen Einstiegsguide zur Industrial Security geschrieben, der ihnen kurz und knapp die wichtigsten Themen nahelegt.

Hier gehts zum Download!