In der Lebensmittelindustrie steht die Umsetzung zahlreicher Security-Maßnahmen an, die unter besonderen Bedingungen in einer komplex vernetzten Branche funktionieren müssen. Wenn es um zeitgemäße Cybersecurity-Strategien geht, hört man auch hier immer häufiger von Zero Trust. Aber was ist Zero Trust und wie kann man “Null Vertrauen” im eigenen Betrieb umsetzen?

Besondere Anforderungen in der Lebensmittelindustrie

- Wertschöpfung mit komplexer Vernetzung

Die Lebensmittelbranche ist von einer starken Vernetzung geprägt, die sich über viele Stufen der Wertschöpfung von der Erzeugung der Rohstoffe bis zum Einzelhandel erstreckt. Ein Ausfall in einem Bereich kann viele Unternehmen in der Supply Chain betreffen und in der Folge beispielsweise Kühlketten unterbrechen oder Logistiksysteme weitreichend lahmlegen. Das kann die Unbedenklichkeit von Nahrungsmitteln beeinträchtigen oder ihre Verfügbarkeit gefährden.

- Breit gefächerte Regulierung

Wegen der besonderen Bedeutung für die Versorgung der Bevölkerung ist der Sektor Ernährung durch das IT-Sicherheitsgesetz und künftig durch das NIS2-Umsetzungsgesetz reguliert. Im Fokus steht dabei die Absicherung kritischer IT-Systeme. Darüber hinaus gibt es in der Lebensmittelproduktion viele weitere Bereiche, für die ein besonderer Schutzbedarf besteht. Gesetzliche Vorgaben regeln beispielsweise die Lebensmittelsicherheit, den Tierschutz und wie in anderen Branchen auch die Arbeitssicherheit.

Auf diese Rahmenbedingungen muss ganzheitliche Security in der Lebensmittelindustrie einzahlen. Netzwerke müssen so abgesichert werden, dass Gefahren für die Anlagenverfügbarkeit, sei es durch Cyberangriffe oder durch technische Störungen, kontrollierbar bleiben.

Was ist Zero Trust?

Was bisher geschah

Herkömmliche Sicherheitsstrategien konzentrieren sich hauptsächlich auf Angriffsflächen (Attack Surface), die durch einen unautorisierten Zugriff von außen auf das Netzwerk entstehen. Die Schutzmaßnahmen sind folglich meistens darauf ausgelegt, die Perimeter zu schützen. Dafür werden beispielsweise Angriffe simuliert und aufwändige Risikoanalysen für unterschiedliche Szenarien und Angriffsvarianten erstellt. Trotzdem wird es immer Wege geben, über die jemand zum Beispiel Perimeter-Firewalls überwinden und in ein Netzwerk eindringen kann.

In modernen vernetzten Industrieumgebungen können Angriffsvektoren vielfältige Ausprägungen haben. Anlagen sind nicht nur durch gezielte Angriffe von außen gefährdet, die immer professioneller ausgeführt werden. Auch Fehlkonfigurationen, technische Störungen oder unachtsames Handeln von Mitarbeitern können die Produktion lahmlegen.

Zero Trust wechselt die Perspektive

Zero Trust ist eine Sicherheitsstrategie mit einem zeitgemäßen Ansatz. Das Hauptmerkmal ist der Perspektivwechsel um 180 Grad: Potenzielle Angreifer können bereits im Inneren des Netzwerks sein! Das Ziel ist es, im Netzwerk Bedingungen zu schaffen, die eine Ausbreitung unmöglich machen. Damit rücken die innenliegenden Assets und deren Schutzfläche (Protect Surface) in den Fokus. Jeder einzelne Netzwerkteilnehmer wird als unsicher betrachtet, Vertrauen wird gegen Misstrauen ersetzt. Dabei gilt es vor allem, die kritischen Prozesse und Assets zu schützen, damit der Unternehmenserfolg gesichert ist.

Zero-Trust-Grundsätze zählen in der NIS2 zu den “grundlegenden Praktiken der Cyberhygiene”. Zero Trust in der Produktion umzusetzen, unterstützt daher die konforme Absicherung Ihrer IT-Infrastrukturen.

Prinzipien der Zero-Trust-Architektur

Eine Zero-Trust-Architektur nutzt altbekannte Elemente, die bislang nur schlichtweg nicht konsequent genug eingesetzt wurden. Dazu zählen:

Need to know & Least Privilege

Nur wer wirklich Zugriff auf Systeme und Daten braucht, bekommt ihn auch. Assets oder User müssen sich in jedem einzelnen Fall authentifizieren, wenn Sie im Netzwerk kommunizieren. Interaktionen können nur innerhalb der festgeschriebenen Regeln erfolgen.

Zugriffskontrollen

Es wird ermittelt, welche Zugriffsrechte jeder einzelne Netzwerkteilnehmer unbedingt benötigt. Kommunikation, die darüber hinaus geht, wird unterbunden. Technischen Regeln, beispielsweise auf Firewalls, schreiben fest, welche User und Assets auf welche Anwendungen und Daten zugreifen dürfen.

Verschlüsselung jeder Kommunikation

Im Netzwerk sind grundsätzlich alle Datenströme verschlüsselt. Ein Identitätsmanagement sichert die authentifizierte Kommunikation sowohl von Asset zu Asset als auch zwischen Anwendern und Assets.

Monitoring

Eine permanente Überwachung des Netzwerkverkehrs ist obligatorisch. Dadurch werden Auffälligkeiten sichtbar, so dass kontrolliert werden kann, ob Regelwerke und Standards eingehalten werden.

Zero Trust in 5 Schritten umsetzen

- Festlegung der Schutzfläche

Bestimmen Sie für jedes Asset die Funktion, wer darauf zugreifen muss und mit welchen Diensten und Systemen das Asset kommunizieren muss. Ermitteln Sie die Kritikalität jedes Assets für die Geschäftsprozesse und damit den Schutzbedarf. - Transaktionsströme abbilden

Erfassen Sie alle Transaktionen und Datenströme und das Kommunikationsverhalten jedes einzelnen Assets. Ermitteln Sie, welche Protokolle und Anwendungen für die Funktionen des Assets im Netzwerk notwendig sind. - Zero-Trust-Architektur etablieren

Legen Sie Ihre generelle Asset-Strategie fest. Fassen Sie Assets,die dieselben Anforderungen haben, in Gruppen zusammen und führen Sie für die Asset-Gruppen Schutzklassen ein. Dann legen Sie die passenden Maßnahmen dafür fest. - Richtlinien für Zero Trust erstellen

Legen Sie Richtlinien, zum Beispiel Endpoint Whitelisting und Firewall-Regeln, fest. Es ist außerdem sinnvoll, eine Mikrosegmentierung für jedes Asset vorzunehmen und Host-Firewalls im Rahmen einer Endpoint-Protection-Lösung einzuführen. - Netzwerk überwachen und Strategie optimieren

Schließen Sie die Systeme an ein zentrales Log-Management an und führen Sie einen Prozess ein, um den Netzwerkverkehr zu überwachen. Überprüfen Sie Ihre Zero-Trust-Strategie fortlaufend, indem Sie analysieren, was in Ihrem Netz passiert. Nehmen Sie Anpassungen vor, wo dies nötig ist.

Für die Umsetzung von Zero Trust bei windowsbasierten OT-Engineering-Stations empfehle ich folgende Schritte bei der Vorgehensweise:

- Bestimmen Sie Kritikalität und Schutzmöglichkeiten.

- Identifizieren Sie Kommunikationskanäle beispielsweise auf Anwendungen und auf Steuerungsnetzen.

- Bringen Sie zum Beispiel über den Patchstand, Software etc. das lokales Schutzlevel des Assets auf ein mögliches Maximum.

- Endpoint Protection: Deaktivieren Sie Dienste, die Sie nicht benötigen, führen Sie Maßnahmen wie Application Whitelisting, Antivirus, etc. durch.

- Sichern Sie den Zugriff der Anwender beispielsweise durch Authentifizierung oder Identitäten ab.

- Implementieren Sie die Netzsegmentierung und schalten Sie notwendige Kommunikationsflüsse.

- Überwachen Sie die Netzwerkkommunikation und die Logs der Endpoint Protection.

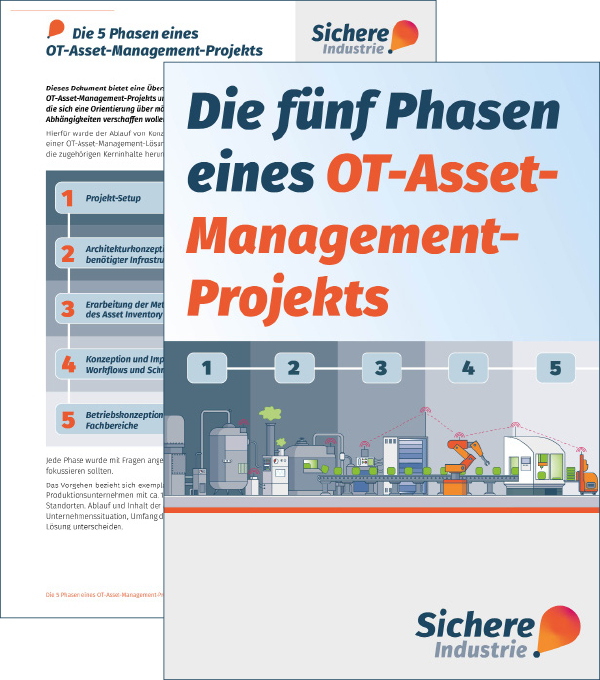

Zero Trust über ein OT-Asset-Management starten

Die Wirksamkeit von Schutzkonzepten basiert auf validen Daten. Üblicherweise sind Daten zwar vorhanden, aber meistens nicht aktuell und nicht vollständig. Deswegen ist ein OT-Asset-Management der passende Ausgangspunkt, um eine Zero-Trust-Strategie aufzubauen.

Ein OT-Asset-Management liefert tagesaktuelle relevante Daten aller Assets und zwar über deren gesamten Lebenszyklus hinweg. Dazu zählen auch Informationen zur Konfiguration, Firmware, Zustände und Abhängigkeiten. Damit lassen sich diejenigen Assets identifizieren, die einen besonderen Schutzbedarf haben, weil sie für den Geschäftserfolg kritisch sind. OT-Asset-Management gibt auch Aufschluss über Berechtigungen und Kommunikationsverhalten, die bei einer Zero-Trust-Strategie auf ein notwendiges Minimum einzuschränken sind.

Viele Security-Maßnahmen, die aktuell in der Lebensmittelindustrie umgesetzt werden müssen, brauchen die Grundlage, die ein OT-Asset-Management bietet. Darüber hinaus bietet ein OT-Asset-Management viele Mehrwerte, von denen unterschiedliche Bereiche in Ihrem Unternehmen wie etwa die Instandhaltung oder das Engineering profitieren.

Wie der Aufbau eines OT-Asset-Managements praxisnah gelingt, beschreiben wir in einem eigenen Artikel.

Fazit

Der Druck auf die Lebensmittelindustrie zur Umsetzung wirksamer Cybersecurity wächst, nicht zuletzt durch neue Vorgaben der Regulierung. Moderne Industrieumgebungen sind durch eine Vielzahl von Bedrohungen gefährdet. Die Konzentration auf jede mögliche Schwachstelle ist bei dem hohen und weiterhin zunehmendem Vernetzungsgrad nicht zielführend.

Zero Trust setzt auf Schutz im Herzen des Netzwerks. Ein Wechsel der Perspektive bewirkt, dass im Fokus die Schutzfläche jedes Assets steht, das für den Geschäftserfolg wesentlich ist. Zero Trust ist ein zeitgemäßer Ansatz, der auf bekannten und bewährten Maßnahmen gründet und daher praktikabel umgesetzt werden kann.

Guide: OT-Asset-Management

Solution Architect für OT- & BAS-Security

Zuverlässiges OT-Asset-Management ist immer noch eines der essentiellsten Themen in der vernetzten Produktion und Automation. Unerlässlich für Security, für die Zukunftsfähigkeit und einen stabilen Betrieb.

Wie ein erfolgreiches Assetmanagement-Projekt aussehen sollte und worauf Sie achten sollten, zeigen wir Ihnen In unserem Guide: OT-Asset-Management effizient einführen.