Automationsnetze sind berüchtigt für die darin befindlichen teils eher urzeitlichen Systeme. Workstations mit älteren Windows-Versionen – leider nur noch ohne Support zu betreiben – oder embedded Geräte, die seit über zehn Jahren nicht mehr in die Gunst eines Updates kamen, sind keine Seltenheit. Diese Systeme verrichten ihren Dienst im Gutfall zwar noch verlässlich, stellen aber für Störungen und Angreifer ein labiles Ziel dar. Wie kann man diese Systeme vor unbeabsichtigten oder gefährlichen äußeren Einflüssen schützen? Die Antwort darauf entstammt dem Defense-in-Depth-Prinzip und nennt sich Zones & Conduits.

Die Ausgangssituation ist, dass es in jedem größeren Netzwerk Systeme und Bereiche mit verschiedenen Sicherheitsanforderungen und unterschiedlichem Geschäftswert gibt. Durch die Gruppierung in Sicherheitszonen und die Kontrolle der Kommunikationsbeziehungen untereinander erhöht man die Sicherheit jeder einzelnen Zone. Der Begriff „Conduit“ steht dabei für einen Zonenübergang zwischen zwei Sicherheitszonen. Doch was genau bedeuten diese abstrakten Formulierungen?

Von Burgen, Kaufleuten und Halunken

Das Grundprinzip hinter den Zones & Conduits lässt sich greifbar erklären, wenn man sich einer konstruierten Burg-Analogie bedient. In der Burg gibt es verschiedene Viertel, zum Beispiel ein Armenviertel, eines für Handwerker, ein Viertel, in dem der Markt angesiedelt ist und eines, in dem Nobelleute hausen. Die Viertel, ergo die unterschiedlichen Zonen, unterscheiden sich aufgrund ihres Inhalts beziehungsweise ihres Zwecks voneinander.

Um nun von einem Viertel in das nächste zu gelangen, muss man Brücken überqueren, Gassen durchlaufen oder Tore durchschreiten. Diese unterschiedlichen Übergänge stehen für die Conduits. Wenn ein Kaufmann nun vom Eingang der Burg zum Marktplatz möchte, um dort seine Waren anzubieten, muss er unter Umständen zunächst andere Viertel und Übergänge durchschreiten. Dabei ist jedoch eventuell auch ein zwielichtiges Viertel oder eine enge Gasse dabei, in der der Kaufmann Gefahr läuft, von Halunken überfallen zu werden. Am Tor zum Marktplatz stehen hingegen Wachen bereit, die die Halunken zwar am Zutritt hindern, jedoch Zoll für die mitgebrachten Waren verlangen.

Die Nobelleute hausen zusammen mit ihren Reichtümern in einem gänzlich exklusiven Viertel, das einen eigenen, besonders stark und rund um die Uhr bewachten Zugang besitzt. Gäbe es lediglich ein einziges Viertel, in dem sich alle Beteiligten aufhielten, hätte man ein unüberschaubares Chaos und es ließe sich kein gesicherter Geschäftsbetrieb oder der Schutz der teuren Besitztümer gewährleisten.

Anwendung im Hier und Jetzt

Zurück zu Netzwerkarchitekturen. Dort lassen sich Netzwerkteilnehmer ebenfalls anhand ihrer Eigenschaften gruppieren. Als Basis können dabei die physische Platzierung, das Sicherheitsbedürfnis oder die funktionale Aufgabe des Systems dienen. Dabei gibt es jedoch keine Patentlösung, nach der die Zonierung vorgenommen wird. Die Entscheidung muss auf jede Infrastruktur individuell angepasst werden. Auch die Granularität der Unterteilung kann unterschiedlich ausfallen. Folgende Punkte können bei der Erstellung der Zonen unter anderem als Anhaltspunkte genutzt werden:

- funktionale Gruppierung, zum Beispiel in funktional zusammenhängende Teile der Anlage

- Systeme, die nicht (mehr) durch Updates oder Virenschutz versorgt werden können

- Überwachungs- und Steuerungselemente (HMI und damit angesteuerte Controller)

- Zugriff auf Datenbank / Historian

- Fernwartungszugänge

- nach eingesetzten Protokollen

- anhand der Wichtigkeit für den Geschäftsprozess

- nach Nutzern oder Rollen

Dabei können sich verschiedene Zonen auch überlagern – das ist auch nicht weiter schlimm. Wichtig ist, dass es durch die Definition der Zonen eine dokumentierte Einordnung der Systeme und Netzwerkkomponenten in Gruppen gibt. Dann kann an den Zonenübergängen kontrolliert werden, ob der Datenaustausch zwischen den Zonen erlaubt ist.

Show, don’t tell

(*) Weitere Informationen zur verwendeten Bezeichnung „DMZ“ in den Kommentaren!

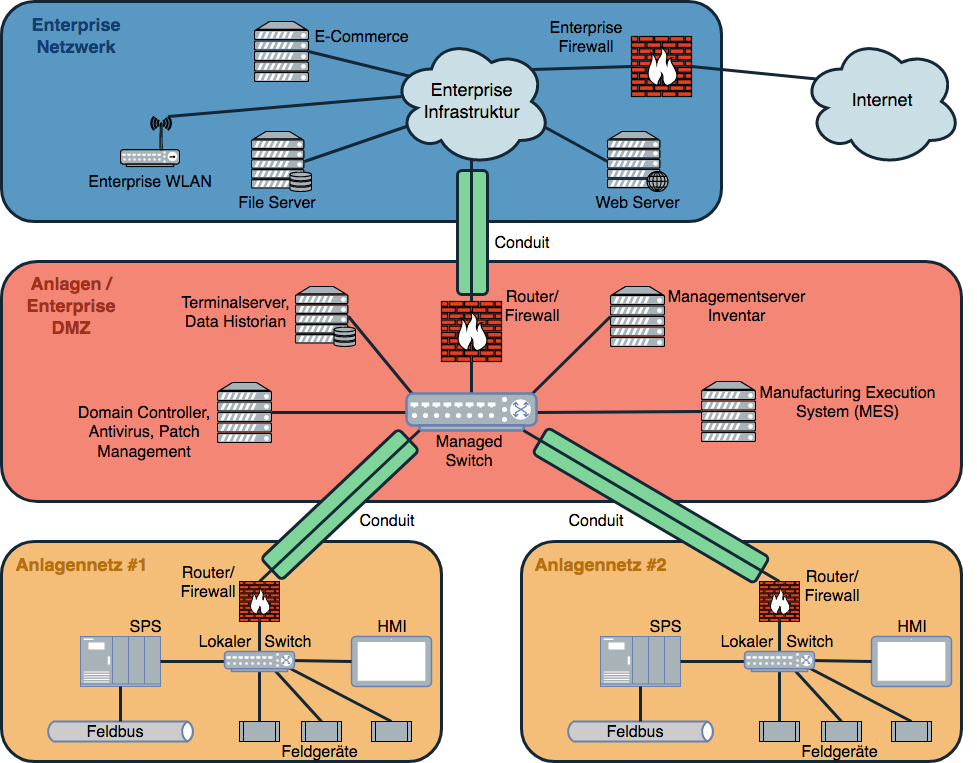

In der Abbildung ist eine beispielhafte Netzwerkarchitektur zu sehen. Das Unternehmensnetz ist hier nur grob in vier Zonen unterteilt. In der Enterprise Zone (blau) läuft der unterstützende Bürobetrieb ab. Darunter befindet sich eine demilitarisierte Zone (DMZ, rot), in der sowohl Kommunikation mit der Enterprise-Zone, als auch mit den darunterliegenden Anlagennetzen (gelb) stattfindet. Eine direkte Kommunikation zwischen Enterprise-Netz und Anlagennetzen ist ausgeschlossen. Die Zonenübergänge (grün) sind die definierten Kommunikationskanäle zwischen den Netzwerksegmenten.

Hier ist auch zu erkennen, dass das Unternehmensnetz grundsätzlich vertikal segmentiert ist, die Anlagennetze aber auch horizontal. Damit lassen sich unabhängige Anlagenbereiche entkoppeln und Störfälle werden in ihren Auswirkungen eingeschränkt. Das hilft nicht nur bei böswilligen Angriffen, sondern auch bei „normalen“ Störungen in einzelnen Anlagenbereichen, die sonst eine Kettenreaktion zur Folge hätten.

Bei korrekter Umsetzung werden damit bereits implizit zwei wichtige Sicherheitsprinzipien umgesetzt: Das Principle of Least Privilege und das Principle of Least Route. Das erste Prinzip sorgt für eine geringe Angriffsfläche beziehungsweise für ein geringes Störungspotenzial im Netzwerk. Durch die Vergabe minimaler Berechtigungen, die für den uneingeschränkten Betrieb erforderlich sind, werden zum Beispiel Konfigurationsfehler und böswillige Angreifer in ihrem Wirkungsgrad eingeschränkt. Das zweite Prinzip sorgt für minimale Verzögerung bei der Datenkommunikation, welche insbesondere in einem Echtzeitnetz zu einer geringeren Auslastung der Übertragungswege und Kommunikationsgeräte beitragen kann. Ein solches zukunftsfähiges Netz fördert auch Ihre potenziellen Möglichkeiten, mit Innovationsprojekten auf der bestehenden Infrastruktur aufzusetzen.

Die Auswirkungen von Zones & Conduits auf Risikobewertung und Risikominderung

Möchte man sein Automationsnetzwerk möglichst effizient gegen Störfälle oder digitale Angriffe schützen, empfiehlt es sich, das Netzwerk auf Basis einer vorher durchgeführten groben Risikoanalyse in diese Zones & Conduits zu unterteilen. Die IEC 62443 verwendet an dieser Stelle den Begriff „System under consideration“ (SuC) für die komplette Automationslösung inklusive Netzwerkkomponenten, welche der Unterteilung unterzogen wird. In der groben Risikoanalyse erarbeitet man sich ein Gefühl für den Worst Case, der bei einer Störung oder Kompromittierung des SuC auftreten kann.

Die darauffolgende Segmentierung in Zones & Conduits erlaubt eine bessere Identifikation der Maßnahmen, die zu einer schnellen und möglichst kostengünstigen Risikominderung beitragen. Mögliche Maßnahmen können die Installation von (Industrie-)Firewalls sein, um unabhängige Zonen voneinander zu trennen oder die Nutzung eines Schleusenrechners mit installiertem Virenscanner, über den die Datenkommunikation mit Systemen stattfindet, die keinen eigenen Virenschutz mehr umsetzen können.

Damit steigern Sie die Robustheit Ihres Automationsnetzwerks massiv und können gleichzeitig durch die gewonnene Klarheit und Struktur einfacher mit Zukunftsprojekten darauf aufbauen.

IEC 62443 Guide: Besser diskutieren mit Herstellern

CEO & Founder

Die IEC 62443 nimmt weiter mehr Fahrt auf und wird immer öfters auch von Herstellern, Lieferanten und auch Betreibern referenziert.

In unserem Guide helfen wir Ihnen als Betreiber, wie sie die IEC 62443 zur besseren Diskussion mit Ihren Lieferanten und Komponentenherstellern nutzen können.

Hi Marcus,

interessanter Artikel, leider ist nur die Grafik zur Netzsegmentierung etwas irreführend. Die Bezeichnung „Anlagen/Enterprise“ Netz ist ok, was allerdings nicht stimmt ist „DMZ“.

DMZ steht für Demilitarisierte Zone, darin stehen Systeme wie Webserver die aus dem Internet erreichbar sein müssen. In die DMZ darf man unter keinen Umständen den DomainController oder andere in der Grafik aufgeführte Systeme stellen. Solche sollten in einem Seperaten Netz getrennt von der DMZ installieren.

Mit freundlichen Grüßen

Irakli Edjibia

Hallo Irakli,

vielen Dank für deinen Kommentar! Ich stimme dir zu, dass der Begriff „DMZ“ hier etwas verwirrend sein kann und dass vor allem Domain Controller einen sehr hohen Schutzbedarf haben.

Eine DMZ muss allerdings nicht unbedingt nur an der Grenze zum Internet platziert sein. Das BSI definiert z.B. die DMZ als ein „Zwischennetz“, in das Verbindungen idealerweise aus Segmenten mit höherem Schutzbedarf hinein aufgebaut werden. Siehe BSI ICS Security Kompendium, Kapitel 5.6.1, Maßnahme 32.

Es ist durchaus üblich (und aus Sicherheitssicht auch ratsam), demilitarisierte Zonen zwischen Office- und Anlagenbereich zu betreiben, um darin z.B. geteilte Ressourcen zu platzieren. Siehe hierzu ebenfalls NIST SP 800-82 Guide to Industrial Control Systems Security, Abbildung 5-5 in Kapitel 5.6, sowie die SANS Secure Architecture for Industrial Control Systems Abbildung 2 in Kapitel 2.2.

Aber ich gebe dir Recht, dass die Grafik im Artikel an dieser Stelle etwas vereinfacht ist und nicht unbedingt zu 100% adaptiert werden sollte. Im Einzelfall muss für eine sinnvolle Netzwerksegmentierung immer eine individuelle Lösung gefunden werden, sei es durch weitere Unterteilung in Subnetze oder durch die Benutzung von VLANs.

Ich füge dennoch einen Hinweis in den Artikel ein, der auf unsere Unterhaltung in den Kommentaren verweist und hoffe diese Antwort ist für dich zufriedenstellend!

Beste Grüße

Marcus