Dass Hacker in die Systeme von Unternehmen oder Behörden eindringen und Daten entwenden, ist inzwischen keine überraschende Meldung mehr. Wir sind beinahe daran gewöhnt, in regelmäßigen Abständen von gestohlenen Kundendaten und Erpressungen zu erfahren und wundern uns, dass der Cyberkriminalität offenbar keine ausreichend wirksamen Abwehrmechanismen entgegengesetzt werden können. Wenn es um Cyberangriffe auf KRITIS geht, kann das fatale Auswirkungen haben.

Durch Cyberangriffe verursachte Störfälle sind in jedem Unternehmen nicht nur aus wirtschaftlicher Sicht höchst problematisch. Es erfordert einen immensen Aufwand, um den Schaden zu begrenzen und die Folgen zu tragen. Der Verlust von Daten, vor allem von kundenbezogenen Daten, hat Folgen: Neben dem wirtschaftlichen Schaden geht damit oft auch ein Verstoß gegen die Datenschutz-Grundverordnung (DGSVO) einher sowie ein Vertrauensverlust bei Geschäftspartnern, Kunden und der Öffentlichkeit. Dies kann das Image eines Unternehmens nachhaltig beschädigen.

Die sensibelsten Ziele: Kritische Infrastruktur

Erfolgen Cyberangriffe auf Unternehmen der Kritischen Infrastrukturen, die für die Versorgung und für die Sicherheit der Gesellschaft von wesentlicher Bedeutung sind, dann wird aus unserem Kopfschütteln Gänsehaut. Niemand will sich die Folgen eines erfolgreichen Hacks auf ein Wasserwerk oder auf ein Atomkraftwerk vor Augen führen oder sich ausmalen, was flächendeckend passieren würde, wenn es Kriminellen gelänge, den Strom abzuschalten.

Die Branchen, die zur Kritischen Infrastruktur zählen, sind zahlreich und decken viele Bereiche unseres täglichen Lebens ab. Dazu zählen außer Energie und Wasser auch Gesundheit, Transport und Ernährung sowie Telekommunikation und Finanzen. Die Menge der Unternehmen, die für die Versorgung der Bevölkerung und die öffentliche Sicherheit relevant sind, ist enorm. Die Notwendigkeit, sie gegen Cyberangriffe ausreichend zu schützen, liegt also auf der Hand.

Die Angreifer und ihre Motivation

Von politisch motivierten Attacken hören wir immer öfter, wenn es um Einflussnahme bei Wahlen geht oder um Industriespionage. Die Drahtzieher verfügen über ausreichende Mittel, um ausgeklügelte Strategien vorzubereiten und Angriffe durch professionelle IT-Experten gezielt vorzunehmen.

Dann gibt es noch Hacker, die von der Motivation getrieben sind, durch das Aufdecken von Schwachstellen die IT-Sicherheit zu verbessern. Hacken bedeutet ursprünglich nämlich keineswegs ein illegaler Eingriff in fremde IT-Systeme, sondern vielmehr technikaffines Tüfteln und Experimentieren mit der Zielsetzung technische Produkte zu verbessern.

Bei Cyberattacken auf Unternehmen geht es meist schlicht um Erpressung. Eingeschleuster Schadcode mit Verschlüsselungsfunktion, sogenannte Ransomware, infiziert die Systeme von Unternehmen und kapert deren Daten bis ein Lösegeld, meist in Form von Kryptowährungen, bezahlt wird.

Kritische Infrastrukturen, deren Störung verheerende Schäden für Mensch, Umwelt, aber auch für die betroffenen Systeme anrichten können, sind außerdem auch im Fokus terroristisch motivierter Angreifer. Der Schutz dieser Anlagen ist daher von besonderer Bedeutung.

Cyberkriminelle haben leider oft ein leichtes Spiel. Sie benötigen nur wenig eigene Intelligenz, um Attacken erfolgreich durchzuführen. Tools für Cyberangriffe liefert das Internet kostenlos, samt Ticket-System für die Kommunikation zu den Zahlungsmodalitäten. Cyberkriminalität ist zu einem arbeitsteiligen hoch professionellen Geschäftsmodell geworden, das lukrative Einnahmen für wenig Aufwand liefert.

Grundsätzlich gibt es zwei Einfallstore für Angreifer, um die anvisierten Ziele zu entern, nämlich die Anfälligkeit von Menschen, also den Mitarbeitern in Unternehmen, und technische Schwachstellen in den Betrieben.

Die „Schwachstelle Mensch“

Der Bediener eines IT-Systems ist für Cyberkriminelle grundsätzlich ein leicht zu überwindendes Hindernis, weil auf die menschliche Schwäche Verlass ist. Ein Großteil der Schadsoftware gelangt über eine menschliche Aktion oder menschliches Fehlverhalten in ein System. Obwohl viele Gefahren im Grunde bekannt sind, gelingt es Angreifern erstaunlich häufig, über Social Engineering, Phishing, USB-Sticks oder über die Leichtsinnigkeit bei der Verwaltung von Zugangsdaten Einlass in fremde Netzwerke zu erlangen. Einige Beispiele sind:

1. Korrupte Dateianhänge und Internetseiten

Die E-Mail mit den Bildern von Katzenbabys ist fast schon legendär, gerade weil sie so wirkungsvoll war. Die Methoden haben sich inzwischen weiterentwickelt, basieren jedoch auf denselben menschlichen Schwächen und auf den Reaktionsbeschleunigern Überrumpelung und Täuschung. Korrupte Dateianhänge oder Links in Emails sind auf den ersten Blick oft kaum von integren Daten zu unterscheiden. In der Eile des Gefechts, im Berufsalltag, klickt man Anhänge oder Links von vermeintlich bekannten Absendern nur allzu schnell an.

Und selbst für Vorsichtige ist die Gefahr oft nicht erkennbar: Verschlüsselungstrojaner tarnen sich in scheinbar integren Dateiformaten, wie zum Beispiel PDFs, die nur so aussehen als wären sie nur ein PDF. Auch Installationsprogramme für Cloud-Dienste-Tools wie Dropbox können mit einem standardmäßig ausgelieferten Microsoft-Tool so manipuliert werden, dass bei der Installation eingeschleuster Schadcode im Hintergrund unerkannt ausgeführt wird. Ein durchschnittlich versierter IT-User hat kaum Chancen, so versteckte Gefahren erkennen zu können.

Trojaner zu verstecken geht ganz einfach, das Internet bietet hier kostenlos verfügbare Hacking-Tools an: Auf einschlägigen Webseiten kann die Erstellung von Ransomware nach individuellen Anforderungen konfiguriert werden. Man definiert die zu umgehenden Systeme und wählt die Dateien aus, die verschlüsselt werden sollen, außerdem ein passendes Entschlüsselungstool samt Textvorlage für die Erpresser-Email. So kann heute fast jeder zum Hacker werden und Schadsoftware für den arglosen User unsichtbar in Unternehmen einschleusen.

2. Die alte Masche mit dem USB-Stick

Trotz aller oft gehörter Warnungen funktioniert die Einschleusung von Malware via aufgefundenem USB-Stick nach wie vor. Scheinbar auf Firmengelände verlorene USB-Sticks mit vielversprechender Beschriftung finden zuverlässig ihren Weg in die USB-Anschlüsse der IT-Infrastruktur eines Unternehmens. Angreifer gelangen schnell in sensible Bereiche des Unternehmensnetzes, verbreiten sich und legen komplette Produktionsanlagen still.

In Leitsystemen dient der USB-Stick zu Übertragung von Daten, beispielsweise bei Systemupdates oder bei der Erstellung von Reports, die nicht direkt in das Office-Netzwerk übermittelt werden können. Dementsprechend sind Produktionskomponenten mit USB-Anschlüssen ausgestattet, die eigentlich nicht offen zugänglich sein sollten. Sie sind es aber leider doch immer wieder. Ungesicherte USB-Ports in Produktionshallen stellen ein nicht zu vernachlässigendes Risiko dar, wenn zum Beispiel Besuchsgruppen im Rahmen von Werksführungen in die Nähe der produktiven Anlagen gelangen.

3. BYOD – bringt nicht nur Komfort, sondern auch Gefahren

Eine weitere Gefahr geht von Gerätschaften aus, die Mitarbeiter etwa aus Gründen des erhöhten Bedienkomforts von zuhause mitbringen und im Betrieb nutzen, wie beispielsweise programmierbare Medien-Tastaturen. Diese können in nicht ausreichend gesicherten Leitsystemen die HMI (Human Machine Interface) umgehen und Anwendungen öffnen, die für den Produktionsprozess kritisch sind.

BYOD (bring your own device) bedeutet zwar bequemeres Arbeiten nach den individuellen Bedürfnissen und Vorlieben des Bedieners und macht so manche ruhige Nachtschicht unterhaltsamer. Diese devices liegen aber meist außerhalb des Zugriffs der IT-Abteilung eines Unternehmens und unterliegen nicht den für die Unternehmens-IT etablierten Sicherheitsstandards. Ihr Einsatz zum Beispiel in Leitsystemen kritischer Anlagen ist mit Gefahren für die IT-Sicherheit verbunden, ebenso wie die mitgebrachten und genutzten Laptops von Geschäftspartnern in unzureichend gesicherten Netzen. Nicht immer ist Vorsatz im Spiel, es reicht die Unachtsamkeit Einzelner, die im Zusammenspiel mit Nachlässigkeit bei Schutzmaßnahmen böse Folgen haben kann.

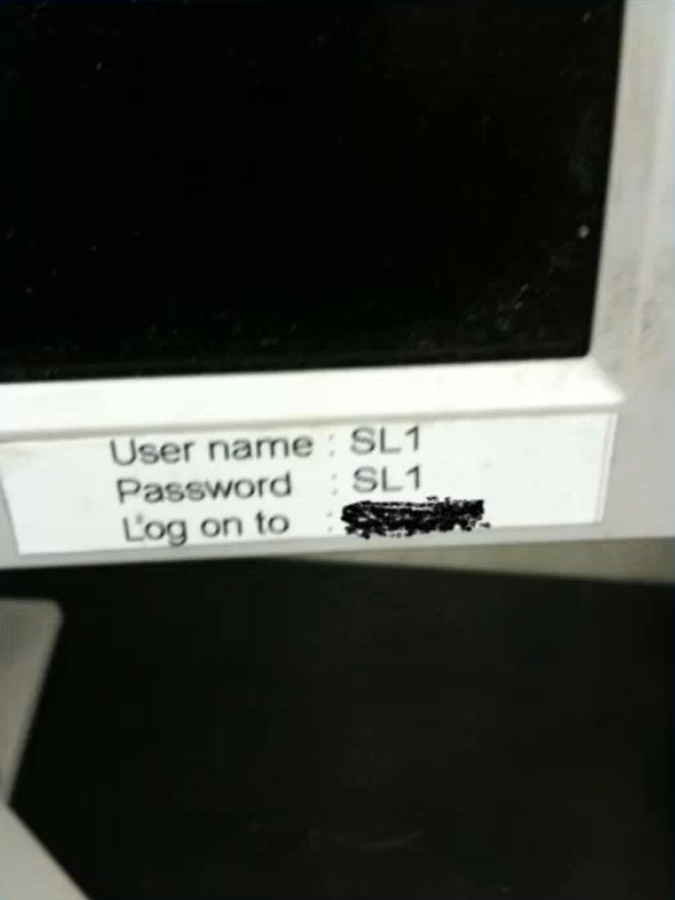

4. Unachtsamer Umgang mit Passwörtern und Zugangsdaten

Nicht nur durch schwache Passwörter werden kritische IT-Systeme gefährdet. Auch die unvorsichtige Veröffentlichung der Zugangsdaten für vernetzte OT-Systeme (Operational Technology) oder Steuerungszentralen sind eine große Schwachstelle in grundsätzlich gesicherten Umgebungen. In Zeiten, in denen ein Großteil unserer geschäftlichen Kommunikation über Videokonferenzen mit Kameraübertragung stattfindet, ist besondere Achtsamkeit geboten. WLAN-Zugangsdaten und Passwörter, die leicht einsehbar auf Schreibtischen liegen oder gar auf Zetteln notiert am Bildschirm kleben sind für andere Konferenzteilnehmer sichtbar und im schlimmsten Fall nutzbar.

Diese ungewollte und höchst gefährliche Übermittlung von Zugangs- und Benutzerdaten für kritische Infrastrukturen erreicht zuweilen ein sehr großes Publikum, wenn Interviews mit Experten im Fernsehen direkt vor der Visualisierung der Netzinfrastruktur eines Leitstandes oder einer Einsatzzentrale oder auch an persönlichen Arbeitsplätzen stattfinden. Alles schon dagewesen!

5. Produktive Systeme im Netz erreichbar

Steuerungssysteme von Kritischen Infrastrukturen sind immer wieder ungesichert im Netz erreichbar, nicht nur mit lesendem sondern selbst mit schreibendem Zugang. In Live-Hack-Demos sieht man immer wieder, wie produktive Steuerungen zum Beispiel für Windräder oder Kraftwerksturbinen auf einschlägigen Webseiten im Internet ausfindig gemacht werden. Es ist nur ein kleiner weiterer Schritt für Cyberkriminelle, diese durch Veränderungen an der Web-Visualisierung (die zumeist auch zur Administration nutzbar ist) zu manipulieren. Auch hier spielt die Bequemlichkeit eine wesentliche Rolle und manchmal auch einfach nur Unachtsamkeit oder mangelndes Bewusstsein beim Betriebspersonal für die Gefahren, die derartige Nachlässigkeiten mit sich bringen.

Im Management besteht oftmals der Bedarf, Produktionsdaten von Anlagen spontan via Tablet abrufen zu können und Sicherheitsmechanismen, wie ein wirksamer Passwortschutz erscheinen dabei unbequem. Angesichts der weitreichenden Gefahren, die ein ungewollter Eingriff von außen für Kritische Infrastrukturen bedeutet, sind Befindlichkeiten und Unachtsamkeit ein unakzeptabler Zustand.

Technische Schwachstellen

6. Veraltete Betriebssysteme und fehlende Updates des Virenscanner

In zahlreichen Produktionsanlagen ist nicht nur die Hardware der Steuerungen älteren Baujahrs. Auch die laufenden Betriebssysteme sind veraltet und erhalten keine Sicherheitsupdates mehr. Windows XP und Windows 2000 sind in heutigen Betriebsumgebungen leider keine Ausnahmeerscheinung!

Außerdem sind viele der eingesetzten Virenscanner nicht gepatcht. Signaturen werden im laufenden Produktionsprozess nur in bestimmten Zyklen aktualisiert, so dass die Systeme über längere Zeiträume über veraltete Sicherheitsstände verfügen.

Das liegt schlicht an den Umständen in einem permanent laufenden Produktionsbetrieb mit vernetzten Komponenten. Updates können nicht wie im Office-Bereich „mal eben“ eingespielt werden. Außerdem gibt es Systeme, an denen nach einer offiziellen Abnahme keine Änderungen mehr vorgenommen werden dürfen, weil dies eine erneute Abnahme oder Prüfung hinsichtlich Safety-relevanter Aspekte erfordern würde. Für die Sicherheit bedeutet das leider, dass Eindringlinge offene Türen mit verrosteten Schlössern vorfinden.

7. Fernwartungslösungen von Herstellern als Türöffner

Die Wartung von Anlagen und Systemen, die über das Internet für ihre Hersteller erreichbar sind, spart Aufwände für Einsätze vor Ort und verhindert kostenintensive Ausfälle (Predictive Maintenance).

Die Vielzahl der eingesetzten Lösungen der einzelnen Hersteller, die mit dem Fernwartungszugriff eine offene Tür in ein Unternehmen haben, entspricht nur selten dem Sicherheitsbedürfnis des betroffenen Unternehmens. Vernetzte Produktionsanlagen, in denen Komponenten Daten miteinander und über das Internet austauschen, sind sehr anfällig für eine übergreifende Verbreitung von Schadsoftware. Ohne wirksame Absicherung kann Schadcode, der über einen Fernwartungszugriff, beispielsweise über das infizierte Notebook eines externen Fernwarters auf eine Komponente gelangt, über das Produktionsnetz auf andere Systeme gelangen und sich weiter auf ungesicherte Bereiche im Unternehmen ausbreiten.

8. Verbreitung von Schadcode durch fehlende Netzsegmentierung

Ist ein Virus oder Trojaner erst im Unternehmensnetz, kann er viele Wege nehmen, wenn eine Netzsegmentierung fehlt. In unsegmentierten Netzen wird Schadcode nicht an der Grenze logischer Produktions- oder Organisationseinheiten gestoppt, so dass der Schaden begrenzt und beherrschbar bleibt. Sind Netze nicht voneinander getrennt, können Trojaner bis in die sensibelsten Bereiche gelangen und jahrelang unbemerkt Daten nach außen liefern oder riesige Datenmengen verschlüsseln.

9. Der Überblick fehlt

In Industrieunternehmen gibt es meist eine über viele Jahre gewachsene Produktionsinfrastruktur, die aus unterschiedlichen Technologiezeitaltern stammt. Die Systeme wurden zwar stetig erneuert oder erweitert und miteinander vernetzt, aber es fehlte das Bewusstsein für die Notwendigkeit einer umfassenden Dokumentation der gesamten Infrastruktur. Im Falle eines Cyberangriffs können Betreiber ohne Asset-Inventar das Ausmaß eines erfolgten Angriffs und die Folgen nicht bewerten, weil nicht klar ist, was auf der Netzebene der Anlage passiert und welche Systeme aktuell miteinander kommunizieren. Wirkungsvolle Maßnahmen zur Gegenwehr sind dann nur schwer durchführbar.

Der Schaden durch eingeschleuste Trojaner und Schadcode ist im OT-Bereich besonders verheerend, weil in vielen Unternehmen ein umfassendes Sicherheitskonzept für die Produktions-IT fehlt. OT-Security ist ein Thema, das erst die Industrie 4.0 hervorgebracht hat und das in den Unternehmen Fürsprecher und Initiatoren braucht, die sich sowohl mit IT und IT-Sicherheit als auch mit den ganz speziellen Anforderungen im OT-Umfeld auskennen.

Im Live-Interview, das wir mit Daniel Buhmann, Prinicpal Systems Engineer OT/IoT von Fortinet, Inc. zum Thema Praxisbeispiele für Angriffe auf Kritische Infrastrukturen geführt haben, werden anschauliche Beispiele für die genannten Schwachstellen gezeigt:

Welche Gegenwehr ist erfolgversprechend?

Das IT-Sicherheitsgesetz verpflichtet Unternehmen aus den KRITIS-Sektoren, einen definierten Standard für die IT-Sicherheit in ihren Anlagen zu etablieren. Wie bei Gesetzesverfahren üblich, gibt es auch hier langwierige Verfahrenswege, bis die Maßnahmen verpflichtend umgesetzt sind. Die Risikoanalyse und -bewertung für die eingesetzten Komponenten und Systeme, sowie ein Wechsel zu definierten technischen Standards sind zeitaufwändige Aufgaben, bis zu deren Abschluss Hacker die vorhandenen Einfallstore nutzen und ihre Strategien weiterentwickeln können.

Wie können Sie als Betreiber Ihr Unternehmen wirkungsvoll vor Cyberattacken schützen?

Die folgenden Hands-On Beispiele zeigen, wie Sie als Betreiber Ihr Unternehmen wirkungsvoll vor Cyberattacken schützen können:

Sorgen Sie für Awareness und Schulung

Gefahr erkannt – Gefahr gebannt. So einfach ist es leider nicht, aber das ist ein guter Ausgangspunkt!

Es gilt, die Mitarbeiter in allen Bereichen zu schulen und ein Bewusstsein für die Gefahren zu schaffen, die unbedachtes oder regelwidriges Handeln im Umgang mit Daten mit sich bringt. Passwortrichtlinien und Handlungsanweisungen für die Nutzung von IT-Systemen und Daten sollten stets präsent, verfügbar und aktualisiert gehalten werden. Weiterhin ist die beste Firewall immer noch ein Mitarbeiter, der “irgendwie gerade ein ungutes Gefühl hat”. Und dieses Gefühl lässt sich schulen.

Verschaffen Sie sich einen Überblick über Ihre Infrastruktur

Die technischen Schwachstellen im Unternehmen zu finden und zu sichern setzt voraus, die eigene Infrastruktur genau zu kennen. Daher sind die Asset-Identifikation und Dokumentation wesentlich für die Einschätzung der Gefahrenlage und die Entwicklung und Implementierung geeigneter Schutzmaßnahmen.

Sichern Sie die vorhandenen Zugänge

Sicherheitsstandards für Fernwartungszugänge zu etablieren und durchzusetzen ist ein weiter Schritt hin zu einem wirkungsvollen Sicherheitskonzept. Drängen Sie als Betreiber einer Industrieanlage bei den Herstellern der Produktionssysteme auf die Einhaltung der von Ihnen definierten Sicherheitsstandards, auch wenn Ihnen dabei zuweilen schwierige Diskussionen ins Haus stehen.

Fazit

Verschlüsselungstrojaner und anderer Schadcode finden dort leichten Zugang zu Kritischen Infrastrukturen, wo Menschen unachtsam sind und die Technik anfällig ist. Die Bedrohungslage wächst, weil Cyberkriminelle Schwachstellen kennen und ausnutzen und mit neuen Strategien Angriffe zielgerichtet ausführen. Auch entwickeln sie immer weitere Geschäftsmodelle, so dass das Feld der Cyberlriminalität immer weiter professionalisiert und ausgebaut wird.

Unternehmen können der Herausforderung begegnen, indem sie ein wirkungsvolles Sicherheitskonzept etablieren. Dieses muss sowohl die nötige Awareness bei den Mitarbeitern aufbauen und aufrechterhalten als auch die technischen Rahmenbedingungen so definieren, dass geeignete Abwehrmechanismen greifen können. Dabei ist entscheidend, dass sich Ihr Sicherheitskonzept an Ihren Prozessen und an Ihren individuellen Anforderungen ausrichtet und Ihre Mitarbeiter mit ins Boot holt. Es sollte Ihr eigenes Sicherheitskonzept sein, nicht ein Standard-Konzept, das man ins Unternehmen bringt und den Mitarbeitern überstülpt.

Checkliste: Angriffserkennung in KRITIS Betrieben

CEO & Founder

Die Anforderung nach „Angriffserkennung für kritische Infrastrukturen“ sorgt für zusätzlichen Stress bei der Vielzahl an notwendigen Schutzmaßnahmen.

Deshalb haben wir eine Checkliste: Angriffserkennung in KRITIS Betrieben erstellt, die Ihnen einen effizienten Überblick gibt und vor allem eine strukturierte Bearbeitung ermöglicht.

Hallo Max …

Ein toller Artikel der für mich zeigt … „Auch offenbar alte Maschen funktionieren noch immer und Awareness schaffen bleibt ein zentrales Thema“

Mensch Max, ewig nicht gesehen, doch wiedererkannt.

Toller Beitrag! Danke dafür!

Hi Bettina,

herzlichen Dank für Dein Feedback und das wiedererkennen lag bestimmt an der Frisur 🙂