Den Überblick über komplexe Automationsnetze zu erlangen und zu behalten, das ist keine einfache Aufgabe. Dabei hilft es, sich Modellen zu bedienen, die durch Abstraktion das notwendige Maß an Klarheit und Struktur erzeugen. Eines dieser Modelle ist das Purdue Reference Model. Damit kann man Unternehmensnetze in unterschiedliche Stufen gliedern und die enthaltenen Systeme diesen Stufen zuordnen. Wie das funktioniert und welche Vorteile sich daraus ergeben, untersuchen wir in den folgenden Absätzen.

Hintergrund des Purdue Reference Models

Das Purdue Reference Model wurde in den frühen 1990er Jahren von Theodore J. Williams an der US-amerikanischen Purdue Universität in Indiana, USA entwickelt. Es wurde ursprünglich für nicht-industrielle Unternehmensnetze entworfen, danach aber auch auf die Anwendung für Automationsnetze angepasst.

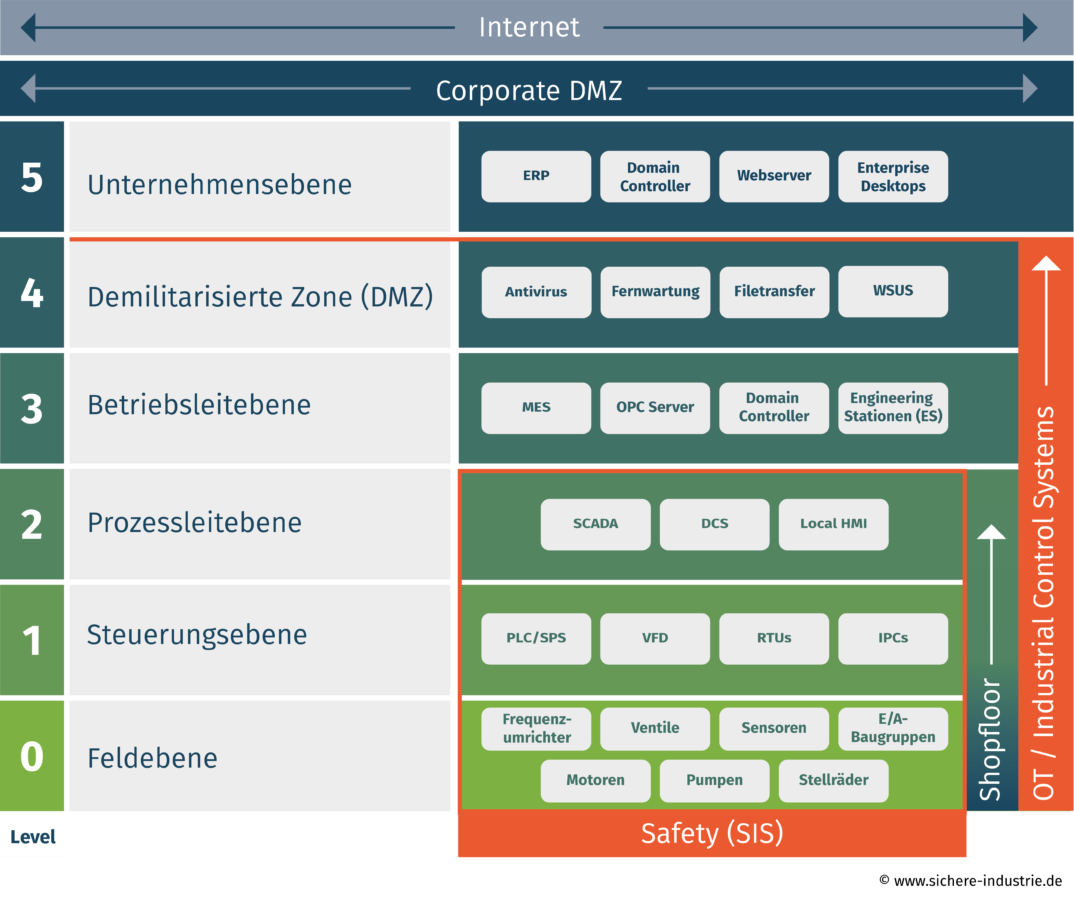

In diesem Modell werden Automationsnetze in fünf verschiedene Stufen unterteilt. Aus Konsistenzgründen halten wir uns im Folgenden an den englischen Begriff „Level“. Die Betrachtung beginnt dabei ganz oben im Büronetzwerk und endet auf dem niedrigsten Level bei den direkt am industriellen Prozess beteiligten Komponenten, wie beispielsweise Ventile oder Motoren.

Das Purdue Reference Model gliedert ein Industrie-Netzwerk abstrakt in verschiedene Level. So kann es auch als Ausgangslage für Maßnahmen dienen, die nach dem Defense-in-Depth-Prinzip aufgebaut werden. Auch das Prinzip, ein solches Netz in Zonen und Zonenübergänge zu unterteilen, findet sich im Purdue Reference Model wieder, wobei hier zwischen „Zone“ und „Level“ unterschieden werden muss. Ein „Level“ stellt die hierarchische Einordnung in das gesamte Unternehmensnetz dar, wohingegen sich eine Zone um die spezifische Segmentierung nach den Sicherheitsanforderungen kümmert. Eine Zone kann sich unter Umständen auch über mehrere Level erstrecken.

Aufschlüsselung der einzelnen Levels

Was sind die einzelnen Level und welche Komponenten enthalten diese Level typischerweise? Das schematische Diagramm und die folgende Auflistung erzeugen Klarheit.

Level 5: Unternehmen (Enterprise)

Hier läuft der unterstützende (Geschäfts-) Betrieb eines Unternehmens ab. Dazu gehören beispielsweise Systeme, die in der Buchhaltung, im Vertrieb oder in der Personalabteilung genutzt werden. Zwischen Level 4 und Level 3 befindet sich die Schnittstelle zum Anlagennetz. Aus Sicht des Anlagennetzes gilt das Enterprise-Netz als hochgradig unsicher.

Typische Systeme sind: ERP-Systeme, Internetzugang, Fernwartungszugänge, Büroarbeitsplätze

Level 4: DMZ (Demilitarisierte Zone)

Die DMZ ist ein „Zwischennetz“, in das Verbindungen idealerweise aus Segmenten mit höherem Schutzbedarf hinein aufgebaut werden. Eine DMZ wird klassischerweise zwischen Office-Netz und Internet platziert, in die Systeme wie zum Beispiel Webserver, die aus dem Internet erreichbar sein müssen, gestellt werden. In unserem Kontext wird die demilitarisierte Zone zwischen Office- und Anlagenbereich betrieben, um darin beispielsweise geteilte Ressourcen zu platzieren.

Typische Systeme sind: Antivirus-Systeme, Fernwartungssysteme, Dateiaustausch-Server, Patchsysteme

Level 3: Betriebsleitung (Operations Management)

Auf Level 3 sind Systeme angesiedelt, die in erster Linie die Funktion der Betriebsführung innehaben. Hierzu gehört zum einen das Bereitstellen jeglicher Systeme, Dienste und Anwendungen, die für das Industrienetz notwendig sind, zum anderen werden hier die einzelnen Automationsschritte geplant.

Typische Systeme sind: Anlagen-IT (DNS, DHCP, Active Directory…), Engineering-Stationen, Manufacturing Execution System

Level 2: Prozessleitung (Supervisory Control)

Innerhalb von Level 2 befinden sich Systeme, die für die Überwachung und Steuerung der spezifischen Prozessführung verantwortlich sind. Die Datenverarbeitung erfolgt hier noch nicht in Echtzeit, eine Störung der ansässigen Systeme hat keinen unmittelbaren Einfluss auf die Verfügbarkeit der Automationslösung.

Typische Systeme sind: HMI, Alarm- / Benachrichtigungssysteme, Prozessdatenspeicher

Level 1: Prozesssteuerung (Basic Control)

In diesem Level befinden sich die Systeme, die unmittelbaren Einfluss auf die Ausführung und Steuerung des physischen Prozesses haben. Zu ihren Aufgaben gehört die Überwachung von Sensoren und die Aufrechterhaltung einer ordnungsgemäßen Funktion der Anlage. Sie arbeiten in Echtzeit, eine Störung auf diesem Level führt zu einer direkten Beeinträchtigung des automatisierten Prozesses.

Typische Systeme sind: SPS / PLC, SCADA, DCS, RTUs

Level 0: Feld / Shopfloor (Process Control)

Im niedrigsten Level läuft der eigentliche physikalische Geschäftsprozess ab. Die Befehle der auf Level 1 befindlichen Systeme werden hier in Echtzeit umgesetzt. Dieses Level wird auch als „Device“- oder Feldebene bezeichnet.

Typische Systeme sind: Motoren, Ventile, Pumpen, Remote I/O

Die oben aufgelisteten Level folgen dabei einem zentralen Schema: Je niedriger der Level, desto höher sind die Ansprüche an die Verfügbarkeit und Echtzeitfähigkeit der Systeme. Systeme und Netzbereiche aus einem niedrigeren Level dürfen standardmäßig den höheren Leveln nicht vertrauen.

Fazit

Durch die Anwendung des Purdue Reference Model lässt sich ein kompliziertes Unternehmensnetzwerk in ein greifbares Abbild abstrahieren. Dadurch wird die Planung und die Umsetzung von Schutzmaßnahmen vereinfacht, da eine klare Abgrenzung zwischen den einzelnen Bestandteilen existiert. Auch wird die Kommunikation und die Verteilung von Verantwortlichkeiten im Unternehmen gefördert.

Auf technischer Seite gehen damit ebenfalls positive Aspekte einher: An den Grenzen der Level lassen sich Maßnahmen implementieren, um die Kommunikation zwischen den einzelnen Zonen zu überwachen und zu kontrollieren. So können sie die IT-Sicherheit Ihrer Anlagen auf technischem Wege verbessern.

Durch die Betrachtung des Unternehmensnetzes nach dem Purdue Reference Model kann also ein solider Grundstein für die weitere Diskussion, Planung und Umsetzung von Schutzmaßnahmen gelegt werden. Auch die IEC 62443 verwendet dieses Modell, um Anlagennetze zu vereinfachen. Wenn Sie nach Informationen suchen, welche anderen Schutzmaßnahmen es gibt, setzen Sie Ihre Recherche mit unseren Artikeln zum Defense-in-Depth-Prinzip und den Zones & Conduits fort.

Der Industrial Security Guide zum schnellen Einstieg

CEO & Founder

Industrie 4.0, Digitalisierung u. steigende Vernetzung. Die OT- und OT-Security Welt wächst stetig weiter, da ist ein schneller Einstieg manchmal sehr schwer.

Aus diesem Grund haben haben wir einen Einstiegsguide zur Industrial Security geschrieben, der ihnen kurz und knapp die wichtigsten Themen nahelegt.

Hier gehts zum Download!